Il a repensé aux rapports de quelques heures plus tôt, lorsque l’équipe de surveillance ukrainienne a déclaré qu’elle suivait Tank et avait des informations selon lesquelles le suspect était récemment chez lui. Rien de tout cela ne semblait crédible.

Cinq personnes ont été arrêtées en Ukraine cette nuit-là, mais lorsqu’il s’agissait de Tank, qui, selon la police, était en charge de l’opération, ils sont repartis les mains vides. Et aucune des cinq personnes arrêtées en Ukraine n’est restée longtemps en détention.

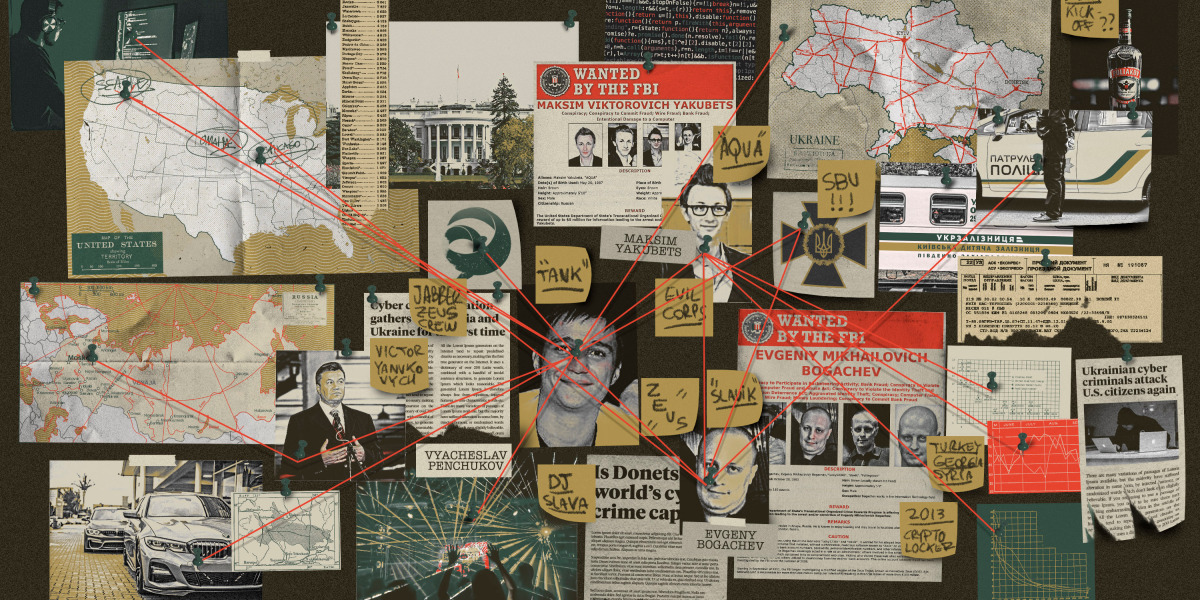

D’une manière ou d’une autre, l’opération en Ukraine – un effort international de deux ans pour attraper les plus gros cybercriminels sur le radar du FBI – avait mal tourné. Tank s’était échappé alors qu’il était sous la surveillance du SBU, tandis que les autres acteurs majeurs évitaient habilement les conséquences graves de leurs crimes. Craig et son équipe étaient furieux.

Mais si la situation en Ukraine était frustrante, les choses étaient encore pires en Russie, où le FBI n’avait personne sur le terrain. La confiance entre les Américains et les Russes n’avait jamais été très forte. Au début de l’enquête, les Russes avaient écarté le FBI de l’identité de Slavik.

« Ils essaient de vous pousser hors de la cible », dit Craig. «Mais nous jouons à ces jeux en sachant ce qui va se passer. De toute façon, nous sommes très lâches avec ce que nous leur envoyons, et même si vous savez quelque chose, vous essayez de le leur faire comprendre pour voir s’ils coopéreront. Et quand ils ne le font pas, oh, pas de surprise.

Un mélange exaspérant de corruption, de rivalité et d’obstruction avait laissé l’Opération Trident Breach sans ses principales cibles.

Même ainsi, alors que les raids se déroulaient à Donetsk, les Américains espéraient qu’ils recevraient un appel de la Russie au sujet d’un raid du FSB sur la résidence d’Aqua, le blanchisseur d’argent Maksim Yakubets. Au lieu de cela, il y avait le silence.

L’opération a connu des succès : des dizaines d’opérateurs de niveau inférieur ont été arrêtés en Ukraine, aux États-Unis et au Royaume-Uni, y compris certains des amis personnels de Tank qui ont aidé déplacer de l’argent volé hors d’Angleterre. Mais un mélange exaspérant de corruption, de rivalité et d’obstruction avait laissé l’Opération Trident Breach sans ses principales cibles.

« C’est arrivé au jour J, et nous sommes devenus fantômes », dit Craig. « Le SBU a essayé de communiquer avec [the Russians]. Le FBI passait des appels téléphoniques à l’ambassade à Moscou. C’était le silence complet. Nous avons fini par faire l’opération de toute façon, sans le FSB. Ce fut des mois de silence. Rien. »

Des criminels bien connectés

Tout le monde dans le SBU ne conduit pas une BMW.

Après les raids, certains responsables ukrainiens, mécontents de la corruption et des fuites au sein des services de sécurité du pays, ont conclu que le raid de Donetsk de 2010 contre Tank et l’équipage de Jabber Zeus avait échoué à cause d’un conseil d’un officier corrompu du SBU nommé Alexander Khodakovsky.

À l’époque, Khodakovsky était le chef d’une unité SBU SWAT à Donetsk connue sous le nom d’équipe Alpha. C’est le même groupe qui a mené les raids pour Trident Breach. Il a également aidé à coordonner les forces de l’ordre dans toute la région, ce qui lui a permis d’informer à l’avance les suspects de se préparer à des recherches ou de détruire des preuves, selon l’ancien officier du SBU qui a parlé anonymement au MIT Technology Review.

Lorsque la Russie et l’Ukraine sont entrées en guerre en 2014, Khodakovsky a fait défection. Il est devenu un dirigeant de la République populaire autoproclamée de Donetsk, qui, selon l’OTAN, reçoit une aide financière et militaire de Moscou.

Le problème n’était pas seulement un officier corrompu, cependant. L’enquête ukrainienne et les poursuites judiciaires contre Tank et son équipage se sont poursuivies après les raids. Mais ils ont été soigneusement manipulés pour s’assurer qu’il reste libre, explique l’ancien officier du SBU.

« Grâce à ses liens corrompus au sein de la direction de la SBU, Tank a fait en sorte que toutes les poursuites judiciaires à son encontre soient menées par le bureau local de la SBU à Donetsk au lieu du siège de la SBU à Kiev, et a finalement réussi à y faire abandonner l’affaire », a déclaré l’ancien officier. Le SBU, le FBI et le FSB n’ont pas répondu aux demandes de commentaires.

« C’est arrivé au jour J, et nous avons été fantômes. »

Jim Craig

Tank, il est apparu, était profondément mêlé à des responsables ukrainiens liés au gouvernement russe, y compris l’ancien président ukrainien Viktor Ianoukovitch, qui a été évincé en 2014.

Le plus jeune fils de Ianoukovitch, Viktor Jr., était le parrain de la fille de Tank. Ianoukovitch Jr. est décédé en 2015 lorsque sa camionnette Volkswagen est tombée à travers la glace sur un lac en Russie, et son père y est toujours en exil après avoir été reconnu coupable de trahison par un tribunal ukrainien.

Lorsque Ianoukovitch a fui vers l’est, Tank s’est déplacé vers l’ouest, à Kiev, où il représenterait certains des intérêts de l’ancien président, ainsi que ses propres entreprises.

« Grâce à cette association avec la famille du président, Tank a réussi à développer des liens corrompus dans les échelons supérieurs du gouvernement ukrainien, y compris les forces de l’ordre », explique l’officier du SBU.

Depuis la destitution de Ianoukovitch, la nouvelle direction de l’Ukraine s’est tournée plus résolument vers l’Occident.

« La réalité est que la corruption est un défi majeur pour arrêter la cybercriminalité, et elle peut monter assez haut », a déclaré Passwaters. « Mais après plus de 10 ans de travail avec les Ukrainiens pour lutter contre la cybercriminalité, je peux dire qu’il y a beaucoup de très bonnes personnes dans les tranchées qui travaillent en silence du bon côté de ce combat. Ils sont essentiels. »

Le réchauffement des relations avec Washington a été un catalyseur majeur de la guerre en cours dans l’est de l’Ukraine. Aujourd’hui, alors que Kiev essaie de rejoindre l’OTAN, l’une des conditions d’adhésion est d’éliminer la corruption. Le pays a récemment coopéré avec les Américains dans le cadre d’enquêtes sur la cybercriminalité à un degré qui aurait été inimaginable en 2010. Mais la corruption est toujours très répandue.

« L’Ukraine dans son ensemble est plus active dans la lutte contre la cybercriminalité ces dernières années », a déclaré l’ancien officier du SBU. «Mais ce n’est que lorsque nous verrons des criminels vraiment punis que je dirais que la situation a changé à la racine. Maintenant, très souvent, nous voyons des cascades de relations publiques qui n’entraînent pas la cessation de leurs activités par les cybercriminels. Annoncer des retraits, effectuer des recherches, puis libérer toutes les personnes impliquées et les laisser continuer à opérer n’est pas une bonne façon de lutter contre la cybercriminalité.

Et les liens de Tank avec le pouvoir n’ont pas disparu. Mêlé à la puissante famille Ianoukovitch, elle-même étroitement liée à la Russie, il reste libre.

Une menace imminente

Le 23 juin, le chef du FSB, Alexander Bortnikov, a été cité comme disant que son agence travaillerait avec les Américains pour traquer les pirates informatiques. Il n’a pas fallu longtemps pour que deux noms russes particuliers apparaissent.

Même après que les raids de 2010 eurent supprimé une grande partie de son entreprise, Bogachev est resté un entrepreneur de premier plan dans le domaine de la cybercriminalité. Il a mis sur pied un nouveau réseau criminel appelé Business Club; il est rapidement devenu un mastodonte, volant plus de 100 millions de dollars qui ont été divisés entre ses membres. Le groupe est passé du piratage de comptes bancaires au déploiement de certains des premiers logiciels de rançon modernes, avec un outil appelé CryptoLocker, en 2013. Une fois de plus, Bogachev était au centre de l’évolution d’un nouveau type de cybercriminalité.

À peu près à la même époque, des chercheurs de la société néerlandaise de cybersécurité Fox-IT qui examinaient de près le malware de Bogachev ont constaté qu’il n’attaquait pas seulement des cibles au hasard. Le malware recherchait également discrètement des informations sur les services militaires, les agences de renseignement et la police dans des pays tels que la Géorgie, la Turquie, la Syrie et l’Ukraine, voisins proches et rivaux géopolitiques de la Russie. Il est devenu clair qu’il ne travaillait pas seulement depuis l’intérieur de la Russie, mais son malware en fait chassé pour l’intelligence au nom de Moscou.