Où se situe votre entreprise sur la courbe d’adoption de l’IA ? Prenez notre Enquête sur l’IA découvrir.

Cinquante pour cent des nouveaux mal configurés Docker les instances sont attaquées par des botnets dans les 56 minutes suivant leur configuration, Aquasécurité a déclaré dans son rapport Cloud-Native 2020. Cinq heures en moyenne suffisent à un attaquant pour scanner un nouveau pot de miel, a déclaré la société de sécurité native cloud pure-play.

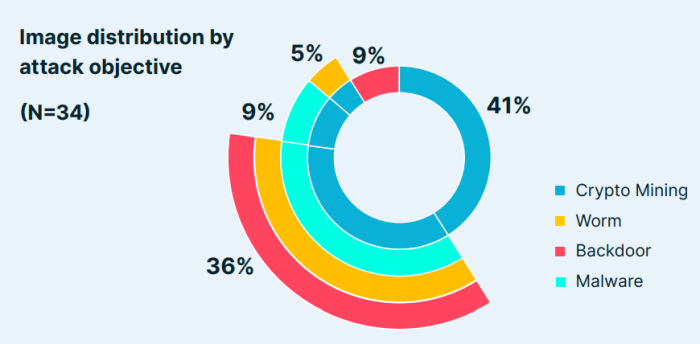

Ci-dessus : L’extraction de crypto-monnaie reste l’objectif principal de la plupart des attaques, avec plus de 90 % des images exécutant un détournement de ressources.

Crédit d’image: Aqua Security

La majorité des attaques se sont concentrées sur extraction de crypto, qui peut être perçu comme «plus une nuisance qu’une menace grave », a noté Aqua Security. Cependant, 40 % des attaques impliquaient également des portes dérobées pour accéder à l’environnement et aux réseaux de la victime. Les portes dérobées ont été activées en supprimant des logiciels malveillants dédiés ou en créant de nouveaux utilisateurs avec des privilèges root et des clés SSH pour un accès à distance. Plus de 36% des attaques impliquaient des vers pour détecter et infecter de nouvelles victimes.

Les adversaires continuent de chercher de nouvelles façons d’attaquer les environnements cloud natifs. Ils ne recherchent pas seulement le port 2375 (connexions Docker non cryptées) et d’autres ports liés aux services natifs du cloud, a noté Aqua Security dans la recherche. Il y avait des campagnes ciblant les chaînes d’approvisionnement, le processus de construction automatique des référentiels de code, les registres et les fournisseurs de services CI. Il existe également des attaques via Docker Hub et GitHub où les adversaires se sont appuyés sur des fautes de frappe – ou des fautes d’orthographe de projets publics populaires – pour inciter les développeurs à extraire et à exécuter des images de conteneurs ou des packages de code malveillants.

Les attaquants étendent leurs arsenaux avec des techniques nouvelles et avancées pour éviter la détection, telles que l’utilisation de techniques d’escalade de privilèges pour s’échapper de l’intérieur des conteneurs vers la machine hôte.

L’analyse du rapport a été réalisée à l’aide de l’outil d’analyse dynamique des menaces (DTA) d’Aqua Security, qui est alimenté par le projet open source Tracee. Le logiciel permet aux utilisateurs d’effectuer une sécurité d’exécution et une analyse légale dans un environnement Linux à l’aide d’eBPF (un cadre de pare-feu Linux). Les techniques des attaquants ont été classées selon le cadre MITRE ATT&CK pour cartographier l’arsenal complet et amélioré des attaquants, de l’accès initial à l’exfiltration des données, et tout le reste.

Entre juin 2019 et décembre 2020, l’équipe d’Aqua a observé que les botnets trouvent et infectent rapidement de nouveaux hôtes à mesure qu’ils deviennent vulnérables. L’équipe a observé 17 358 attaques individuelles de type « pot de miel » avec une sophistication accrue en termes d’escalade de privilèges, de dissimulation et de persistance. Le nombre moyen d’attaques a également augmenté, passant de 12,6 par jour au second semestre 2019 à 77 par jour au premier semestre 2020. Au second semestre 2020, le nombre moyen d’attaques était de 97,3 par jour.

Lire l’intégralité d’Aqua Security Rapport sur les menaces natives du cloud et analyse détaillée des attaques.

VentureBeat

La mission de VentureBeat est d’être une place publique numérique pour les décideurs techniques afin d’acquérir des connaissances sur la technologie transformatrice et d’effectuer des transactions.

Notre site fournit des informations essentielles sur les technologies et les stratégies de données pour vous guider dans la gestion de vos organisations. Nous vous invitons à devenir membre de notre communauté, pour accéder à :

- des informations à jour sur les sujets qui vous intéressent

- nos newsletters

- contenu de leader d’opinion fermé et accès à prix réduit à nos événements prisés, tels que Transformer 2021: Apprendre encore plus

- fonctionnalités de mise en réseau, et plus