Les centres de données du monde entier doivent affronter une nouvelle préoccupation: une vulnérabilité de code distant dans un produit VMware largement utilisé.

La faille de sécurité, que VMware a révélée et corrigée mardi, réside dans le vCenter Server, un outil utilisé pour gérer la virtualisation dans les grands centres de données. vCenter Server est utilisé pour administrer les produits hôtes vSphere et ESXi de VMware, qui en quelques classements sont les première et deuxième solutions de virtualisation les plus populaires sur le marché. Enlyft, un site de veille économique, montre que plus de 43 000 organisations utilisez vSphere.

« Sérieux »

UNE Avis VMware a déclaré que les machines vCenter utilisant des configurations par défaut ont un bogue qui, dans de nombreux réseaux, permet l’exécution de code malveillant lorsque les machines sont accessibles sur un port exposé à Internet. La vulnérabilité est suivie comme CVE-2021-21985 et a un score de gravité de 9,8 sur 10.

«Le vSphere Client (HTML5) contient une vulnérabilité d’exécution de code à distance en raison du manque de validation d’entrée dans le plug-in Virtual SAN Health Check, qui est activé par défaut dans vCenter Server», indique l’avis de mardi. «VMware a évalué la gravité de ce problème comme étant Plage de gravité critique avec un score de base CVSSv3 maximal de 9,8 … Un acteur malveillant disposant d’un accès réseau au port 443 peut exploiter ce problème pour exécuter des commandes avec des privilèges illimités sur le système d’exploitation sous-jacent qui héberge vCenter Server. »

Dans réponse à la question fréquemment posée «Quand dois-je agir?» Les responsables de l’entreprise ont écrit: «Immédiatement, les ramifications de cette vulnérabilité sont graves.»

Le chercheur indépendant Kevin Beaumont était d’accord.

«VCenter est un logiciel de gestion de virtualisation», a-t-il déclaré dans une interview. «Si vous le piratez, vous contrôlez la couche de virtualisation (par exemple, VMware ESXi), qui permet l’accès avant la couche OS (et les contrôles de sécurité). Il s’agit d’une vulnérabilité sérieuse, les organisations doivent donc appliquer des correctifs ou restreindre l’accès au serveur vCenter aux administrateurs autorisés. »

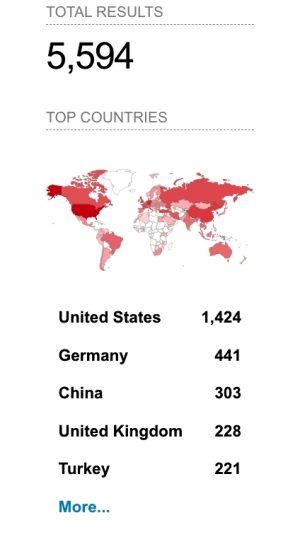

Shodan, un service qui répertorie les sites disponibles sur Internet, montre qu’il existe près de 5 600 machines vCenter destinées au public. La plupart ou la totalité d’entre eux résident dans de grands centres de données hébergeant potentiellement des téraoctets de données sensibles. Shodan montre que les principaux utilisateurs de serveurs vCenter exposés sur Internet sont Amazon, Hetzner Online GmbH, OVH SAS et Google.

CVE-2021-21985 est la deuxième vulnérabilité vCenter cette année à porter une note de 9,8. Un jour après que VMware a corrigé la vulnérabilité en février, des exploits de validation de principe sont apparus à partir d’au moins six sources différentes. La divulgation a déclenché une série frénétique d’analyses Internet de masse alors que les attaquants et les défenseurs recherchaient des serveurs vulnérables.

Les versions 6.5, 6.7 et 7.0 de vCenter sont toutes affectées. Les organisations avec des machines vulnérables doivent donner la priorité à ce correctif. Ceux qui ne peuvent pas installer immédiatement doivent suivre les conseils de solution de contournement de Beaumont. VMware a plus de conseils sur les solutions de contournement ici.

VMware a crédité Ricter Z de 360 Noah Lab pour avoir signalé ce problème.