Getty Images

En septembre 2015, les dirigeants d’Apple avaient un dilemme entre les mains: devraient-ils ou ne devraient-ils pas informer 128 millions d’utilisateurs d’iPhone de ce qui reste le pire compromis de masse sur iOS jamais enregistré? En fin de compte, toutes les preuves le montrent, ils ont choisi de se taire.

Le piratage de masse est apparu pour la première fois lorsque les chercheurs ont découvert 40 applications malveillantes de l’App Store, un nombre qui champignon à 4000 alors que de plus en plus de chercheurs fouillaient. Les applications contenaient du code qui faisait des iPhones et des iPads une partie d’un botnet qui volait des informations utilisateur potentiellement sensibles.

128 millions infectés.

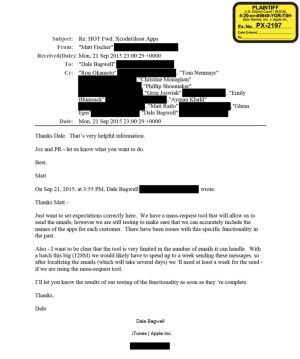

Un e-mail saisi au tribunal Cette semaine, le procès d’Epic Games contre Apple montre que, dans l’après-midi du 21 septembre 2015, les responsables d’Apple avaient découvert 2500 applications malveillantes qui avaient été téléchargées au total 203 millions de fois par 128 millions d’utilisateurs, dont 18 millions dans le NOUS.

«Joz, Tom et Christine – en raison du grand nombre de clients potentiellement concernés, voulons-nous leur envoyer un e-mail à tous?» Matthew Fischer, vice-président de l’App Store, a écrit, faisant référence au vice-président principal du marketing mondial d’Apple, Greg Joswiak, et aux responsables des relations publiques d’Apple, Tom Neumayr et Christine Monaghan. L’e-mail a continué:

Si oui, Dale Bagwell de notre équipe Expérience client sera sur le point de gérer cela de notre côté. Notez que cela posera des défis en termes de localisation linguistique de l’e-mail, car les téléchargements de ces applications ont eu lieu dans une grande variété de vitrines de l’App Store à travers le monde (par exemple, nous ne voudrions pas envoyer un e-mail en anglais à un client qui a téléchargé une ou plusieurs de ces applications à partir de l’App Store du Brésil, où le portugais brésilien serait la langue la plus appropriée).

Le chien a mangé notre révélation

Environ 10 heures plus tard, Bagwell discute de la logistique consistant à notifier les 128 millions d’utilisateurs concernés, à localiser les notifications dans la langue de chaque utilisateur et à «inclure avec précision[ing] les noms des applications pour chaque client. »

Hélas, toutes les apparences sont qu’Apple n’a jamais donné suite à ses plans. Un représentant Apple n’a pu indiquer aucune preuve qu’un tel e-mail ait jamais été envoyé. Les déclarations que le représentant a envoyées en arrière-plan – ce qui signifie que je ne suis pas autorisé à les citer – ont indiqué qu’Apple avait plutôt publié uniquement ce message maintenant supprimé.

La publication fournit des informations très générales sur la campagne d’applications malveillantes et ne répertorie finalement que les 25 applications les plus téléchargées. « Si les utilisateurs possèdent l’une de ces applications, ils doivent mettre à jour l’application concernée, ce qui résoudra le problème sur l’appareil de l’utilisateur », indique le message. « Si l’application est disponible sur [the] App Store, il a été mis à jour, s’il n’est pas disponible, il devrait être mis à jour très prochainement. «

Fantôme de Xcode

Les infections étaient le résultat de développeurs légitimes écrivant des applications à l’aide d’une copie contrefaite de Xcode, L’outil de développement d’applications iOS et OS X d’Apple. L’outil reconditionné, baptisé XcodeGhost, a inséré subrepticement un code malveillant aux côtés des fonctions normales de l’application.

À partir de là, les applications ont amené les iPhones à signaler à un serveur de commande et de contrôle et à fournir diverses informations sur l’appareil, y compris le nom de l’application infectée, l’identifiant de l’ensemble d’applications, les informations réseau, les détails «identifierForVendor» de l’appareil et le nom de l’appareil , type et identifiant unique.

XcodeGhost s’est affiché comme plus rapide à télécharger en Chine, par rapport à Xcode disponible chez Apple. Pour que les développeurs aient exécuté la version contrefaite, ils auraient dû cliquer sur un avertissement fourni par Gatekeeper, la fonctionnalité de sécurité macOS qui exige que les applications soient signées numériquement par un développeur connu.

Le manque de suivi est décevant. Apple a longtemps donné la priorité à la sécurité des appareils qu’elle vend. Elle a également fait de la confidentialité une pièce maîtresse de ses produits. Informer directement les personnes touchées par cette interruption aurait été la bonne chose à faire. Nous savions déjà que Google n’informe généralement pas les utilisateurs lorsqu’ils téléchargent des applications Android ou des extensions Chrome malveillantes. Maintenant, nous savons qu’Apple a fait la même chose.

Arrêter le Dr Jekyll

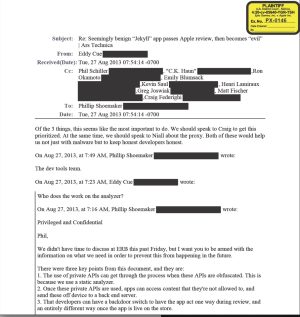

L’e-mail n’était pas le seul à montrer qu’Apple avait résolu des problèmes de sécurité. UNE séparer un envoyé à Apple Fellow Phil Schiller et d’autres en 2013 a transmis une copie de l’article d’Ars intitulé «L’application« Jekyll »apparemment bénigne passe la revue Apple, puis devient« diabolique ». »

L’article traitait des recherches menées par des informaticiens qui ont trouvé un moyen de faufiler des programmes malveillants dans l’App Store sans être détectés par le processus d’examen obligatoire qui est censé signaler automatiquement ces applications. Schiller et les autres personnes recevant l’e-mail voulaient savoir comment renforcer ses protections à la lumière de leur découverte que le analyseur statique Apple utilisé n’était pas efficace contre la méthode nouvellement découverte.

« Cet analyseur statique examine les noms d’API plutôt que les véritables API, il y a donc souvent le problème des faux positifs », a écrit Eddy Cue, vice-président senior des logiciels et services Internet d’Apple. «L’analyseur statique nous permet de détecter l’accès direct aux API privées, mais il manque complètement les applications utilisant des méthodes indirectes d’accès à ces API privées. C’est ce que les auteurs ont utilisé dans leurs applications Jekyll. »

L’e-mail a ensuite abordé les limites de deux autres défenses Apple, l’une connue sous le nom de Privacy Proxy et l’autre Backdoor Switch.

«Nous avons besoin d’aide pour convaincre d’autres équipes d’implémenter cette fonctionnalité pour nous», a écrit Cue. «Jusque-là, c’est plus de la force brute et quelque peu inefficace.»

Les poursuites engagées contre de grandes entreprises fournissent souvent des portails inédits sur les rouages de la façon dont elles et leurs dirigeants travaillent. Souvent, comme c’est le cas ici, ces points de vue sont en contradiction avec les arguments des entreprises. Le procès reprend la semaine prochaine.